Când primești un anunț aparent oficial, ar trebui să verifici atent adresa de web la care ești trimis.

Când primești un anunț aparent oficial, ar trebui să verifici atent adresa de web la care ești trimis.

03/10/2019

Îmi țin inamicii aproape, îmi țin smartphone-ul în buzunar

Eroul filmului țipă „am intrat!” când trece de un firewall draconic, iar sistemele de operare cu care lucrează se reduc la console negre, cu text de culoare verde deschis.

Ținta unui atac - așa cum ne-au obișnuit filmele și știrile - este, de obicei, un guvern, o corporație, iar miza este o sumă enormă de bani, sau chiar bunăstarea umanității. Atacatorii sunt specialiști, oameni fără scrupule care folosesc întotdeauna un calculator pentru a lansa atacul.

În realitate, fiecare dintre aceste imagini este falsă. Atacurile de securitate prezentate în filme înrădăcinează în mintea publicului așteptări și convingeri legate de hacking, dar pericolul este și mai aproape de noi și vine de la un dispozitiv pe care-l folosim zi de zi: smartphone-ul, care este un aparat pe cât de util, pe atât de vulnerabil.

Sistemele de operare și dispozitivele folosite pentru a lansa un atac de securitate sunt la îndemâna oricui. Codul pentru numeroase astfel de sisteme este disponibil pe Internet, cu sursele deschise, accesibil oricui, în mod legal. Pentru unele atacuri este suficient un smartphone. Sau o tabletă. Iar sistemul de operare folosit de atacatori poate fi Windows, sau chiar Android. Nici o linie de cod nu trebuie scrisă - uneori, este suficient ca atacatorul să pornească o aplicație de smartphone și să aștepte.

În ciuda a ce vedem în filme, oamenii din spatele atacurilor de securitate nu sunt întotdeauna savanți sau programatori cu vechime. Uneori, sunt tineri, minori care joacă feste colegilor sau liceului. Sunt parteneri care își spionează iubitele. Sunt oameni îmbătați de adrenalina pe care o simt când văd că pot accesa o bază de date cu informații sensibile și decid să facă totul public, fără a se îndura de victime.

Cel mai interesant aspect este ținta atacului.

Smartphone-ul, un dispozitiv care, pentru unii utilizatori, este singurul mod de a accesa Internetul, este o țintă foarte atrăgătoare pentru atacurile de securitate. Vectorii de atac sunt multipli, de la aplicațiile pe care utilizatorul le instalează, pagini web vizitate pe smartphone, până la însuși software-ul care rulează pe smartphone încă din fabrică (firmware-ul).

Unele atacuri au succes datorită unui model simplu: sunt lansate, fără discriminare, împotriva unui număr mare de oameni și vor avea succes în cazul acelora care au practici de securitate mai slabe. Indiferent cine sunt acești oameni, atacatorul primește beneficiile muncii sale: date personale filtrate, acces la calculatoarele și dispozitivele victimelor etc.

Smartphone-urile, Android și iOS deopotrivă, au fost ținta unor atacuri de securitate. În ambele cazuri, atacatorii au găsit probleme și vulnerabilități pe care să le exploateze cu succes. Mai mult, pentru ambele sisteme de operare există o piață neagră pentru vulnerabilități găsite, care încă nu au fost raportate la producători, la Apple sau la Google în principal. Prețurile sunt, de obicei, mult mai mari pentru vulnerabilități de iOS decât de Android, din cauza faptului că sunt mai greu de găsit și de exploatat. Fiecare dintre sistemele de operare pentru smartphone, Android sau iOS, are însă propriile puncte forte:

- Android este un sistem de operare open source, pe care, însă, fiecare producător de smartphone îl modifică din varianta sa originală. Sistemul modificat nu are, de obicei, sursa de cod deschisă.

- iOS nu este open source - dimpotrivă, este un ecosistem închis, bine protejat. Date fiind restricțiile pe care le garantează sistemul de operare iOS, este mai dificil pentru o aplicație cu rele intenții să producă daune.

Mulți ne citesc, puțini ne susțin. Fără ajutorul tău, nu putem continua să scriem astfel de articole. Cu doar 5 euro pe lună ne poți ajuta mai mult decât crezi și poți face diferența chiar acum!

Problemele de securitate care afectează smartphone-urile sunt în principal împărțite în trei categorii:

- vulnerabilități care rezultă în urma folosirii normale

- vulnerabilități în aplicațiile de pe smartphone și

- vulnerabilități în firmware-ul dispozitivului.

Ordinea în care au fost enumerate este și ordinea în care descrește controlul pe care un utilizator îl are asupra dispozitivului său.

Vulnerabilitățile la care se expune un utilizator în timpul folosirii normale a dispozitivului sunt și cele mai ușor de evitat.

Orice smartphone care nu este protejat de o parolă, un PIN, amprentă sau de recunoașterea facială a utilizatorului este vulnerabil. Această măsură simplă de protecție poate fi incomodă la început, dar asigură utilizatorul că datele de pe telefon sunt în siguranță în cazul pierderii sau al încercării altcuiva să-l folosească ilegitim. Multe aplicații permit, de asemenea, setarea unei parole - mai ales aplicațiile de mesagerie, care conțin, de obicei, detalii foarte personale. Este o bună practică securizarea oricărei aplicații cu conținut sensibil care permite setarea unei parole (sau folosirea parolei de sistem).

Cum te poți proteja de fraudele online în 10 pași simpli

Am adunat și sintetizat într-o listă ușor de urmărit și reținut 10 tehnici de evitare a fraudelor online, ca să te ajute pe tine, dar și pe ai tăi. Pentru toată lumea există această regulă eternă: nu există nicio investiție miracol care îți multiplică banii în timp record și nu există nicio necesitate pentru a transfera banii rapid într-un cont ca să profiți de o anumită ofertă.

Cel puțin 9 motive să mergi la IQ DIGITAL SUMMIT - Cluj-Napoca – 14 IUNIE (P)

Unii dintre cei mai mari lideri de tehnologie vin la Cluj-Napoca pe 14 iunie, iar cititorii PressOne pot avea acces gratuit pentru a-i vedea și asculta.

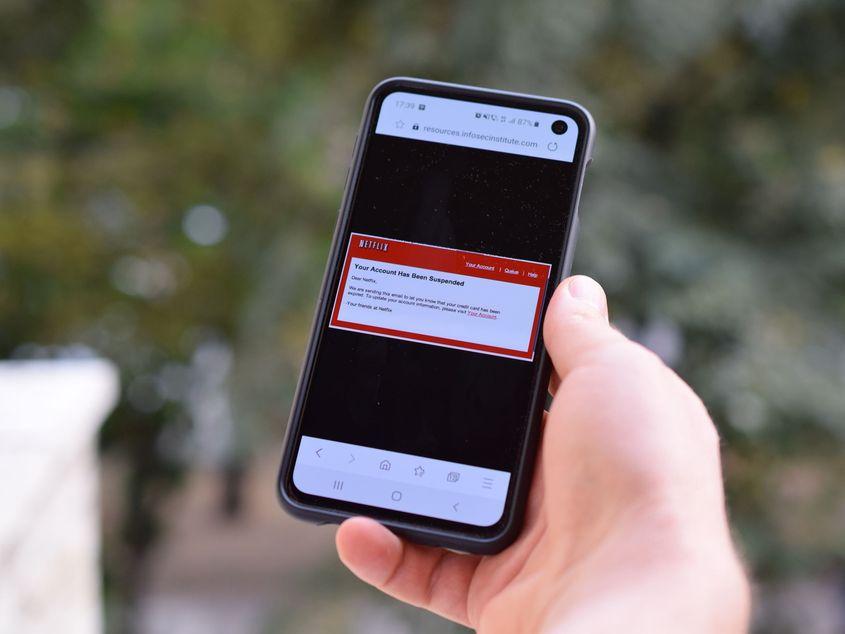

În aplicația de tip browser a unui smartphone, adresele web ale site-urilor sunt, de obicei, scurtate: fie este afișată doar o porțiune din adresă, fie doar hostname-ul. Acest lucru face ca atacurile de securitate de tip phishing să fie mult mai ușor de executat pe telefon. Anume, este mult mai ușor pentru un atacator să genereze o pagină web care arată exact ca o pagină reală și legitimă (portalul de autentificare al unei bănci, de exemplu) și a cărei adresă web conține adresa reală. Utilizatorul care nu verifică forma completă a adresei web din browser și vede doar o porțiune a acesteia poate ajunge să creadă că se află pe un site legitim și să-și introducă datele de autentificare nestingherit oferindu-le în fapt atacatorului..

Nu în ultimul rând, utilizarea rețelelor Wi-Fi deschise, fără parolă, de pe telefonul mobil, expune utilizatorul la o versiune mai complexă a atacului anterior. Dacă rețeaua Wi-Fi pe care se află un utilizator nu este criptată și protejată de o parolă, un atacator poate afla care este site-ul pe care utilizatorul intenționează să îl acceseze (prin request-ul de DNS) și să îi livreze o propria versiune modificată a paginii respective. Astfel, utilizatorul nu trebuie să dea click pe un link dintr-un e-mail - este suficient să încerce să acceseze, spre exemplul, portalul online al unei bănci de pe telefon. Sau asta crede el, cel puțin, că accesează.

Pentru aceste tipuri de atacuri, cea mai bună apărare este precauția. Este indicat ca un utilizator să evite să se conecteze cu smartphone-ul său la rețele Wi-Fi deschise, fără parolă. Dacă este absolut necesară conectarea, e de preferat folosirea unui VPN (Virtual Private Network) pe smartphone. De asemenea, în cazul în care operații sensibile sau cu miză mare, cum sunt plățile online, sunt efectuate de pe smartphone, utilizatorul trebuie să verifice cu atenție adresa web din browser.

Un newsletter pentru cititori curioși și inteligenți.

Sunt curios

Aplicațiile mobile, precum orice alte programe, pot conține vulnerabilități. Chiar dacă un programator scrie perfect codul necesar unei aplicații, se poate dovedi că limbajul folosit la programare poate fi exploatat, sau că bibliotecile incluse în proiect sunt punctul slab. Pentru aceste cazuri, cele mai frecvente, de altfel, dezvoltatorii de aplicații mobile rezolvă vulnerabilitățile și trimit tuturor utilizatorilor un update de aplicație cu versiunea nouă.

Există, însă, un al doilea caz. Pe Google Play, și, mai rar, pe iOS App Store, există aplicații care par inofensive și utile, dar care sunt scrise cu rea intenție. Spre exemplu, o aplicație care convertește între sistemul metric și cel imperial poate cere, la instalare, drepturi să folosească locația telefonului. Utilizatorul și-ar spune că, funcție de țară, aplicația va alege unitatea de măsură de bază - însă, realitatea poate fi alta. Aplicația ar putea trimite, continuu, la serverul care o controlează coordonatele GPS ale utilizatorului permițând localizarea lui în timp real fără permisiunea lui.

Amândouă sisteme de operare cer, în ultimele lor versiuni, permisiunea explicită a utilizatorului pentru a da voie aplicațiilor instalate să acceseze funcții de sistem: camera foto, agenda, memoria internă, locația geografică etc. Însă, uneori, graba ne îndeamnă să dăm aplicațiilor drepturile suplimentare pe care acestea ni le cer. Mai mult, unele aplicații sunt făcute să semene foarte mult, atât ca aspect cât și ca funcționalitate, cu o anumită aplicație populară, sperând ca utilizatorul să descarce și să instaleze clona, din neatenție.

Cel mai mare pericol îl prezintă aplicațiile instalate direct, nu prin Google Play sau iOS App Store.

Dacă un utilizator nu vrea să plătească pentru o aplicație oferită contra cost în mod oficial, există varianta de a găsi acea aplicație pe Internet, a o descărca și a o instala direct pe smartphone. Acest lucru este foarte ușor de făcut în cazul Android, în timp ce ecosistemul iOS îl face foarte dificil, dar nu imposibil. Deși permisiunile vor fi cerute în continuare, chiar și la instalarea directă a unei aplicații, nu există nici o garanție că aplicația piratată nu execută cod ce nu are nevoie de permisiuni, dar care face uz ilicit de smartphone, spre exemplu, să mineze criptomonede pentru atacator.

Cele mai bune practici care reduc șansele de succes ale atacurilor de securitate, pe scurt:

- folosirea unui tip de parolă atât pentru a bloca accesul la telefon, cât și pentru a bloca accesul aplicațiilor care oferă această posibilitate;

- instalarea tuturor update-urilor pentru sistemul de operare al telefonului cât și pentru aplicațiile instalate;

- alegerea unui model de smartphone de la un producător care are o reputație bună în ceea ce privește update-urile și lipsa vulnerabilităților în firmware;

- verificarea atentă a adreselor site-urilor pe care ne logăm pentru a efectua operații sensibile, din browser-ul smartphone-ului;

- evitarea, pe cât posibil, a rețelelor Wi-Fi deschise, fără parolă (sau folosirea consecventă a unei rețele private VPN - virtual private network).

Aplicațiile de smartphone sunt cel mai comun vector de atac.

Aplicațiile în aparență inofensive, dar care trimit date personale ale utilizatorilor către serverul companiei care le deține sunt un subiect ubicuu în presă. Uneori, este aproape imposibil de prezis dacă o aplicație face ceva ce utilizatorul nu își dorește - singurul lucru care ar putea scoate la iveală adevărul este un audit complet al codului sursă al aplicației.

În consecință, instalarea aplicațiilor pe smartphone nu poate fi complet lipsită de risc. Însă, pentru a minimiza acest risc, e indicat ca toate aplicațiile folosite să fie descărcate în mod legal de pe Google Play sau iOS App Store, și să fie menținute cu update-urile la zi. Mai mult, utilizatorul poate, în orice moment, să revoce drepturile de acces acordate unei aplicații din setările acesteia.

A treia categorie de vulnerabilități este și cea mai dificil de depistat și de evitat. Aceste vulnerabilități există deja în smartphone, atunci când este cumpărat.

Orice smartphone conține un tip de micro-sistem de operare, care funcționează în spatele sistemului de operare propriu-zis (Android sau iOS). Acesta se numește firmware și are scopul de a face legătura dintre componentele hardware și sistemul de operare. Mai mult, acesta cuprinde operații care se execută pe un smartphone indiferent de versiunea sistemului de operare. Update-urile de firmware sunt rare, sau inexistente, la unele modele de telefoane. Cel mai important detaliu este, însă, faptul că firmware-ul este controlat de producătorul smartphone-ului în sine, nu de către Google (în cazul Android). În cazul iOS, toate smartphone-urile rulează un firmware controlat tot de Apple.

Au existat cazuri, cu reverberații și în presa de specialitate, în care firmware-ul smartphone-urilor a fost analizat de către specialiști de securitate și s-a dovedit a fi vulnerabil unor atacuri. Mai mult, producătorii unor modele de smartphone au inclus, în firmware, cod care rulează încontinuu și trimite către un server detalii sensibile despre smartphone și despre modul în care este folosit. Acest atac din urmă poartă numele de „backdoor”, o metaforă pentru intrarea pe o ușă din spate, ascunsă.

Dincolo de firmware, un smartphone nou are aplicații software deja instalate, încă de la prima pornire. O parte din ele sunt necesare bunei sale funcționări: o aplicație de mesagerie SMS, una pentru apeluri, alta pentru agenda cu contacte, o aplicație pentru camera foto, un ceas cu alarmă etc. Altele, însă, sunt aplicații care cu greu ar putea fi justificate ca fiind necesare: aplicații pentru reduceri și oferte, sau aplicații fără un scop clar, care „promit” că vor ajuta utilizatorul să-și gestioneze ușor smartphone-ul..

În majoritatea cazurilor, aceste aplicații pre-instalate nu mai pot fi dezinstalate de către utilizator. Funcționarea lor poate fi oprită, însă ele vor rămâne în continuare instalate pe mobil. Dacă aplicațiile nu există pe Google Play sau iOS App Store, ele nu pot primi update-uri din partea dezvoltatorilor. Orice vulnerabilități care devin cunoscute în timpul folosirii lor sau care sunt deja cunoscute chiar din momentul lansării, nu mai pot fi rezolvate în lipsa update-urilor. Mai mult, există astfel de aplicații care s-au dovedit, după un audit de securitate, a fi fost scrise de la bun început cu rele intenții, conținând, la rândul lor, backdoors sau vulnerabilități.

Marile firme producătoare de smartphone-uri își mențin reputația livrând consecvent update-uri pentru sistemul de operare (Android sau iOS). Pe blog-ul de securitate oficial al Google sunt listate modele de telefoane care au primit un update de securitate în ultimele 90 de zile. Un model vechi, dar cu sistemul de operare la zi, provenind de la un producător cu reputație bună este de preferat celui mai recent model, provenit de la un producător mic cu nume obscur dar care promite specificații tehnice net superioare celorlalte terminale disponibile în piață.

Dar obiceiurile bune se pot dobândi doar prin experimentare. Poți să-ți încerci cunoștințele și cu acest quiz despre cybersecurity: ești sau nu conștient de pericole?

https://cybersecuritymonth.eu/references/quiz-demonstration/intro

Luna octombrie este și perioada din an în care ENISA (The European Union Agency for Network and Information Security) a ales ca pe parcursul a 30 de zile să aducă în vizor un subiect extrem de actual, dar despre care, datorită „greutății” lui, este greu de „ingerat”, și anume cybersiguranța. Prilej cu care Alexandra Ștefănescu, Security Officer Code for Romania, va scrie o serie de materiale menite să ajute la o mai bună înțelegere a fenomenului.

Code for Romania urmărește folosirea imensului potențial transformativ al tehnologiei pentru binele public. Din 2016, livrează pro-bono aplicații software cu impact social, care ajută comunitățile să crească și simplifică interacțiunea dintre cetățean și instituții.

Avem nevoie de ajutorul tău!

Mulți ne citesc, puțini ne susțin. Asta e realitatea. Dar jurnalismul independent și de serviciu public nu se face cu aer, nici cu încurajări, și mai ales nici cu bani de la partide, politicieni sau industriile care creează dependență. Se face, în primul rând, cu bani de la cititori, adică de cei care sunt informați corect, cu mari eforturi, de puținii jurnaliști corecți care au mai rămas în România.

De aceea, este vital pentru noi să fim susținuți de cititorii noștri.

Dacă ne susții cu o sumă mică pe lună sau prin redirecționarea a 3.5% din impozitul tău pe venit, noi vom putea să-ți oferim în continuare jurnalism independent, onest, care merge în profunzime, să ne continuăm lupta contra corupției, plagiatelor, dezinformării, poluării, să facem reportaje imersive despre România reală și să scriem despre oamenii care o transformă în bine. Să dăm zgomotul la o parte și să-ți arătăm ce merită cu adevărat știut din ce se întâmplă în jur.

Ne poți ajuta chiar acum. Orice sumă contează, dar faptul că devii și rămâi abonat PressOne face toată diferența. Poți folosi direct caseta de mai jos sau accesa pagina Susține pentru alte modalități în care ne poți sprijini.

Vrei să ne ajuți? Orice sumă contează.

Share this